“อีเมลหลอกลวง (Phishing)” ภัยเงียบอันดับ 1 ที่ทำให้ SME ไทยล้มละลายมาแล้ว

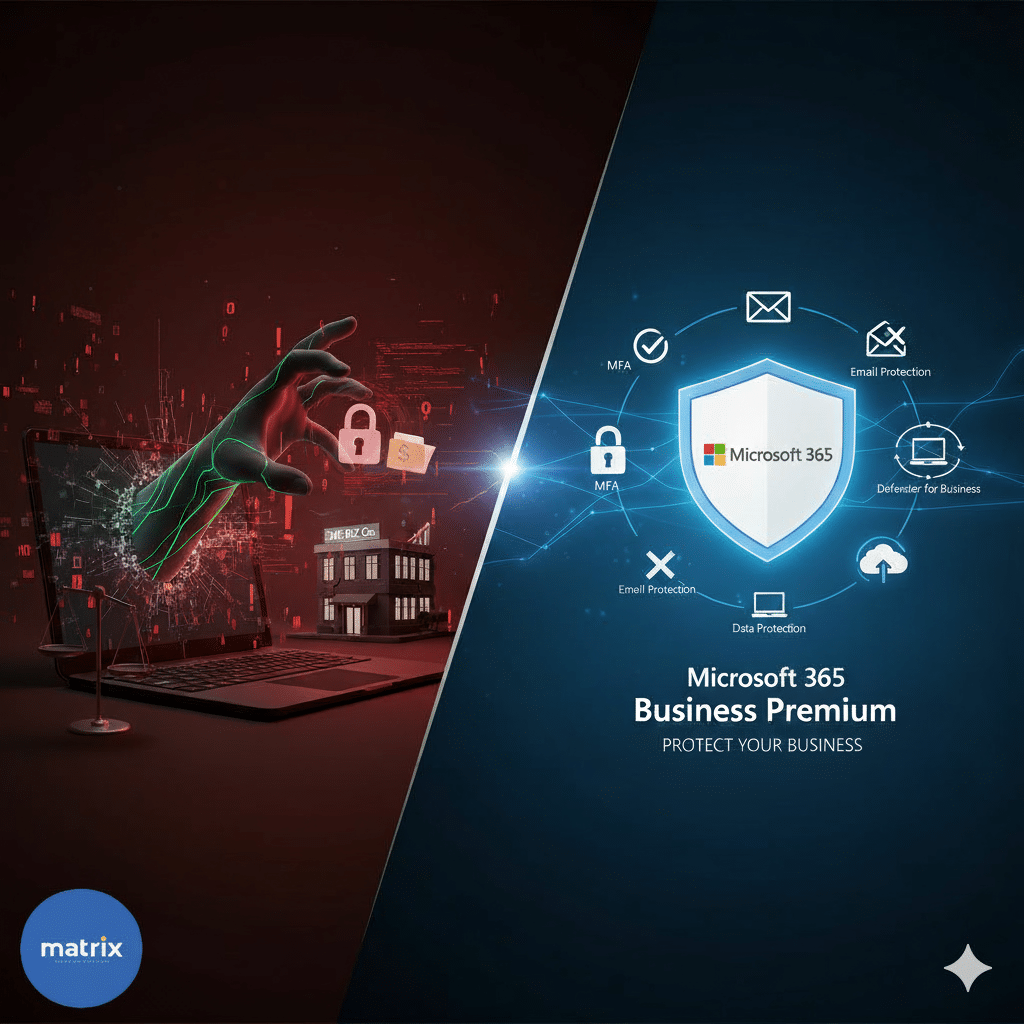

คุณเคยได้รับอีเมลแจ้งหนี้จากซัพพลายเออร์เจ้าประจำ แต่เลขบัญชีที่ให้โอนเงินกลับเปลี่ยนไปไหม? หรืออีเมลจากธนาคารที่บอกว่าบัญชีของคุณมีปัญหา ให้รีบกดลิงก์เพื่อยืนยันตัวตนด่วน? เรื่องราวเหล่านี้ไม่ใช่แค่ข่าวไกลตัวอีกต่อไป แต่มันคือ “Phishing” หรือ “อีเมลหลอกลวง” ภัยคุกคามทางไซเบอร์ที่อันตรายที่สุดสำหรับธุรกิจขนาดกลางและขนาดย่อม (SME) ในประเทศไทย และเป็นสาเหตุที่ทำให้หลายบริษัทต้องสูญเสียเงินหลักแสนหลักล้าน หรือถึงขั้นต้องปิดกิจการมาแล้วนับไม่ถ้วน ทำไม SME ถึงกลายเป็นเป้าหมายอันดับ 1? แฮกเกอร์ไม่ได้มองหาแค่บริษัทใหญ่ๆ อีกต่อไป แต่พวกเขากลับมองว่า SME คือ “เหยื่อที่ง่ายกว่า” เพราะ: ความเสียหายจากการคลิกลิงก์เพียงครั้งเดียว ไม่ได้หยุดแค่การสูญเสียเงิน แต่มันหมายถึง… “เกราะป้องกัน” ที่ SME ต้องมี ไม่ใช่แค่ Antivirus ในยุคนี้ การป้องกันอีเมลหลอกลวงต้องใช้ “ระบบป้องกันหลายชั้น” (Multi-layered Security) ซึ่งเป็นสิ่งที่โปรแกรม Antivirus ทั่วไปให้คุณไม่ได้ และนี่คือสิ่งที่บริการ IT Outsource จาก Matrix Business Services เชี่ยวชาญในการนำมาปรับใช้กับธุรกิจ SME ผ่าน Microsoft 365 Business […]

“อีเมลหลอกลวง (Phishing)” ภัยเงียบอันดับ 1 ที่ทำให้ SME ไทยล้มละลายมาแล้ว Read More »